Konfigurasi Firewall

Jika pada sebelum-sebelumnya saya membahas dengan

menggunakan perintah iptables, maka

sekarang saya akan membahas firewall dengan proxy. Proxy memiliki beberapa

fungsi, yaitu : packet filtering, load balancing, dan authentication.

Proxy pun dapat melakukan caching, sehingga membuat koneksi

internet menjadi lebih cepat dibanding biasanya. Dengan cache, maka kita tidak

perlu mengulang site yang sama dua kali, karena cache/jejak kita ke site

tersebut sudah disimpan sehingga jika kita ingin memuat ulang site tersebut

akan secara otomatis memuat cache pertama. Bagus bukan?

Selain cache, proxy dapat melakukan packet filtering. Apa

tujuan dari packet filtering? Sama halnya dengan perintah iptables pada bahasan saya sebelumnya. Jika iptables menyaring paket berupa data, maka proxy dapat menyaring

paket berupa data url. Jadi jika kita ingin memblokir suatu site agar tidak

dapat kita akses, maka kita dapat menggunakan proxy.

Selain itu, proxy pun dapat digunakan sebagai

authentication. Maksudnya setiap kali kita ingin mengakses internet, maka kita

harus memasukan user dan passsword dengan benar. Jika salah maka kita tidak

dapat mengakses internet. Namun sekarang saya hanya akan membahas mengenai

fungsi proxy sebagai packet filtering.

Pertama-tama anda harus mengetahui topologi yang kalian

gunakan. Saya menggunakan topologi seperti berikut:

Lalu setelah itu kalian buat perencanaan, seperti site apa

saja yang tidak boleh atau yang boleh. Di sini saya mengatur agar tidak dapat

membuka www.facebook.com, www.twitter.com, dan www.kaskus.us

Saya juga memblokir suatu site jika kita mengetikan kata

facebook, twitter, dan kaskus.

Untuk implementasi yang telah saya buat, bisa di lihat

speperti berikut:

Jika

sudah, kita lakukan konfigurasi software yang telah terinstall

Lakukan

konfigurasi seperti gamabr di bawah ini (dapat kalian atur sesuka kalian):

Isi

dari /etc/squid3/blokir, di isi

dengan alamat web yang ingin kalian blokir:

Isi dari /etc/squid3/blokirkata,

berisi kata yang ingin kalian blokir:

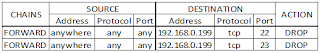

Untuk

proses redirecting, saya mengkonfigurasi pada file rc.local sehingga hasil

perintah ini akan selalu dijalankan setiap kali sistem dinyalakan. Isi dapat

dilihat seperti berikut:

Untuk menjalankannya kalian dapat menggunakan perintah “/etc/init.d/rc.local start”

Untuk pengujian, saya menggunakan web browser dan mencoba

site-site yang telah dibolkir oleh proxy yang telah saya buat:

Hasil akses ke www.facebook.com

Hasil akses ke www.twitter.com

Hasil akses ke www.kaskus.us

Hasil akses ke site yang dibolehkan, dalam hal ini saya mengakses site www.google.co.id

Hasil pencarian dengan kata kunci yang mengandung kata "facebook"